بعد تنزيل وتثبيت أحدث إصدار من Trend Micro HijackThis ، افتح الملف. إذا كان الكمبيوتر غير قادر على فتح البرنامج ، فحاول إعادة تسمية الملف إلى شيء آخر (على سبيل المثال ، sniper.exe) وتشغيله مرة أخرى. بمجرد فتح ، سترى شاشة مشابهة للمثال الموضح أدناه.

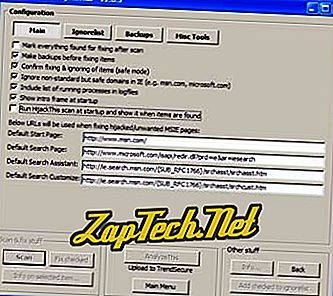

انقر فوق الزر الأخير "لا شيء مما سبق ، فقط ابدأ تشغيل البرنامج" وحدد الزر "تهيئة ..". تأكد من تحديد خانات الاختيار لما يلي.

- عمل نسخ احتياطية قبل تحديد العناصر

- تأكيد تحديد وتجاهل العناصر

- تجاهل المجالات غير القياسية ولكن الآمنة في IE

- تضمين قائمة العمليات قيد التشغيل في ملف السجل

بمجرد التحقق أو التحقق ، انقر فوق زر القائمة الرئيسية .

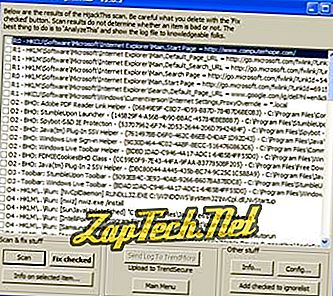

بعد ذلك ، حدد الزر الأول قم بفحص النظام وحفظ ملف السجل لبدء فحص النظام. بمجرد الانتهاء ، سترى شاشة مشابهة للمثال الموضح أدناه ونافذة جديدة للمفكرة تعرض سجل HijackThis الجديد.

إذا كنت تقوم بإنشاء هذا السجل ليتم تحليله عبر الإنترنت ، فقم بنسخ السجل الكامل إلى الحافظة بالضغط على Ctrl + A لتحديد النص بأكمله. بمجرد تمييزها ، انقر فوق تحرير ونسخ. بمجرد القيام بذلك ، يمكن لصق هذا في صفحة منتدى أو أداة HijackThis ، مثل أداة عملية Computer Hope Windows.

يتم حفظ ملف سجل HijackThis أيضًا على جهاز الكمبيوتر الخاص بك في الدليل الافتراضي "C: \ program files \ Trend Micro \ HijackThis \" ويمكن إرفاقه بمشاركة منتدى أو إرساله إلى مستخدم آخر في رسالة بريد إلكتروني ليتم تحليله.

فهم النتائج

للوهلة الأولى ، قد تبدو النتائج هائلة ، لكن السجل يحتوي على جميع المعلومات والمواقع المحتملة التي قد تهاجم فيها البرامج الضارة جهاز الكمبيوتر الخاص بك. فيما يلي وصف موجز لكل من هذه الأقسام لفهم عام لما هي عليه.

تحذير: HijackThis هي أداة مساعدة متقدمة ويمكنها إجراء تعديلات على السجل وملفات النظام الأخرى التي يمكن أن تسبب مشكلات إضافية في الكمبيوتر. تأكد من اتباع الإرشادات المذكورة أعلاه ، وإجراء نسخ احتياطية من التغييرات ، وأنك على دراية بما يجري إصلاحه قبل إصلاح أي عناصر محددة.

أقسام R0 - R3

قيم تسجيل Windows التي تم إنشاؤها وتغييرها والتي تتعلق بمستعرض Microsoft Internet Explorer. غالبًا ما تهاجم البرمجيات الخبيثة قيم السجل هذه لتغيير صفحتك الرئيسية الافتراضية أو صفحة البحث ، إلخ. فيما يلي مثال لقيمة R0.

R0 - HKCU \ Software \ Microsoft \ Internet Explorer \ Main ، صفحة البداية = //www.computerhope.com/

أقسام F0 - F3

نظرة عامة على أي شيء معروض يتم تحميله من ملفات system.ini أو win.ini.

أقسام N1 - N4

على غرار أقسام R0-R3 ، تعد هذه الأقسام جزءًا من ملف prefs.js المتعلق بمتصفحي Netscape و Mozilla Firefox. يتم مهاجمة أقسام N1-N4 لتغيير الصفحة الرئيسية الافتراضية ، صفحة البحث ، إلخ.

قسم O1

سيحتوي هذا القسم على أي إعادة توجيه لملف المضيف تم إجراؤها على ملف مضيف Windows. تعد إعادة التوجيه نوعًا آخر من الهجمات التي تعيد توجيه اسم المجال إلى عنوان IP مختلف. على سبيل المثال ، قد يستخدم الهجوم هذا لإعادة توجيه عنوان URL المصرفي الخاص بك إلى موقع آخر لسرقة معلومات تسجيل الدخول. يوجد أدناه مثال على خط O1.

O1 - المضيفين: :: 1 مضيف محلي

قسم O2

يحتوي هذا القسم على أي كائن إنترنت مساعد (كائن مستعرض مساعد) مع CLSID (محاطة بـ {}) مثبتة على الكمبيوتر. يوجد أدناه مثال على خط O2.

O2 - BHO: مساعد ارتباط Adobe PDF Reader - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - ملفات C: \ Program Files \ Common Files \ Adobe \ Acrobat \ ActiveX \ AcroIEHelper.dll قسم O3

سيضيء هذا القسم أي أشرطة أدوات Microsoft Internet Explorer مثبتة على الكمبيوتر. على الرغم من وجود الكثير من أشرطة أدوات المتصفح الشرعية ، إلا أن هناك الكثير من أشرطة الأدوات وأشرطة الأدوات الضارة التي تم تثبيتها بواسطة برامج أخرى قد لا تريدها. يوجد أدناه مثال على خط O3.

O3 - شريط الأدوات: شريط أدوات StumbleUpon - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: \ Program Files \ StumbleUpon \ StumbleUponIEBar.dll قسم O4

أحد الأقسام الأكثر شيوعًا في الأقسام ، يحتوي قسم O4 على أي برامج يتم تحميلها تلقائيًا في سجل Windows في كل مرة يتم فيها تشغيل الكمبيوتر. أدناه مثال على هذا الخط.

O4 - HKLM \ .. \ Run: [NvCplDaemon] RUNDLL32.EXE C: \ WINDOWS \ system32 \ NvCpl.dll ، NvStartup

قسم O5

يعرض هذا القسم أي أيقونات لوحة تحكم Windows تم تعطيلها. قد تقوم بعض البرامج الضارة بتعطيل "لوحة تحكم Windows" للمساعدة في منعك من استكشاف المشكلات التي يسببها البرنامج.

قسم O6

إذا تم تعطيل أي من خيارات Microsoft Internet Explorer بواسطة السياسات ، فيجب إصلاحها.

قسم O7

يعرض هذا القسم إذا تم تعطيل الوصول إلى محرر التسجيل (رجديت). إذا كان يجب أن تكون موجودة.

قسم O8

تظهر أي ميزات إضافية تمت إضافتها إلى قائمة النقر بزر الماوس الأيمن في Microsoft Internet Explorer في هذا القسم. أدناه مثال على هذا الخط.

O8 - عنصر قائمة سياق إضافي: & Windows Live Search - res: // C: \ Program Files \ Windows Live Toolbar \ msntb.dll / search.htm.

قسم O9

سيتم عرض أي أزرار أو عناصر قوائم إضافية تمت إضافتها إلى Microsoft Internet Explorer هنا. أدناه مثال على هذا الخط.

O9 - زر إضافي: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: \ Program Files \ StumbleUpon \ StumbleUponIEBar.dll. قسم O10

يعرض هذا القسم أي مختطفو Windows Winsock. على الرغم من إمكانية إصلاح هذه الخطوط من HijackThis نظرًا لكيفية عمل Winsock ، فإننا نقترح استخدام LSP-Fix أداة بديلة مصممة لإصلاح هذا القسم ، إذا وجدت. أدناه مثال على هذا الخط.

O10 - ملف غير معروف في Winsock LSP: c: \ windows \ system32 \ nwprovau.dll

قسم O11

يعرض أي مجموعة إضافية تمت إضافتها إلى قسم خيارات Microsoft Internet Explorer المتقدمة.

قسم O12

يعرض هذا القسم أي مكونات إضافية لبرنامج Microsoft Internet Explorer تم تثبيتها على الكمبيوتر.

قسم O13

يعرض أي تغييرات تم إجراؤها على البادئة الافتراضية // بادئة Microsoft Internet Explorer. يستخدم عندما يكتب المستخدم في عنوان URL ، لكنه لا يضيف "//" في المقدمة.

قسم O14

يعرض هذا القسم أي تغييرات في ملف iereset.inf الذي تم إجراؤه. يتم استخدام هذا الملف عند استعادة إعدادات Microsoft Internet Explorer مرة أخرى إلى الإعدادات الافتراضية.

قسم O15

يعرض أي تغييرات موثوق بها في Microsoft Internet Explorer. ما لم تقم بإضافة هذا القسم أو التعرف عليه ، فإننا نقترح إصلاحه من خلال HijackThis. يوجد أدناه مثال على خط O15.

O15 - المنطقة الموثوقة: //www.partypoker.com

قسم O16

يعرض كل bjects Microsoft Internet Explorer ActiveX. أدناه مثال على هذا الخط.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. قسم O17

يعرض هذا القسم أي عمليات خطف DNS والمجال المحتملة. أدناه مثال على هذا الخط.

O17 - HKLM \ النظام \ CCS \ Services \ Tcpip \ .. \ {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69. قسم O18

سيتم عرض أي مختطفو بروتوكول هنا. إذا ظهر هذا القسم ، يوصى بإصلاحه بواسطة HijackThis.

O18 - البروتوكول: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: \ PROGRA ~ 1 \ mcafee \ SITEAD ~ 1 \ mcieplg.dll. قسم O19

يعرض هذا القسم أي تغييرات في ورقة أنماط CSS تم إجراؤها. ما لم تكن تستخدم ورقة أنماط مخصصة ، يوصى باستخدام HijackThis لإصلاح هذا القسم.

قسم O20

في هذا القسم ، يتم عرض أي شيء يتم تحميله من خلال APPInit_DLL أو Winlogon في هذا القسم. يوجد أدناه مثال لكل من هذه الخطوط.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - إشعار Winlogon:! SASWinLogon - C: \ Program Files \ SUPERAntiSpyware \ SASWINLO.DLL.

قسم O21

سيتم عرض أي شيء يتم تحميله في مفتاح التسجيل SSODL (ShellServiceObjectDelayLoad) Windows في هذا القسم.

قسم O22

يعرض هذا القسم أي مفاتيح تسجيل التشغيل التلقائي لـ SharedTaskScheduler. أدناه مثال على هذا الخط.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: \ Windows \ System32 \ DreamScene.dll. قسم O23

في هذا القسم ، تظهر أي خدمات لبدء تشغيل Windows XP و NT و 2000 و 2003 و Vista في هذا القسم. أدناه مثال على هذا الخط.

O23 - الخدمة: ماسح البريد الإلكتروني AVG8 (avg8emc) - AVG Technologies CZ، sro - C: \ PROGRA ~ 1 \ AVG \ AVG8 \ avgemc.exe.

قسم O24

أخيرًا ، قسم O24 هو أي مكونات Microsoft Windows Active Desktop مثبتة على الكمبيوتر. ما لم تكن تستخدم Active Desktop أو تتعرف على الاسم ، نقترح عليك إصلاح هذه أيضًا. أدناه مثال على هذا الخط.

O24 - مكون سطح المكتب 1: (بدون اسم) - //mbox.personals.yahoo.com/mbox/mboxlist.